Cette année encore, nous étions présents à la Toulouse Hacking Convention avec un stand, une équipe CTF et des consultants invités à venir assister aux conférences. C'est le cas de Mickaël, qui vous partage ses retours des interventions qu'il a particulièrement appréciées :

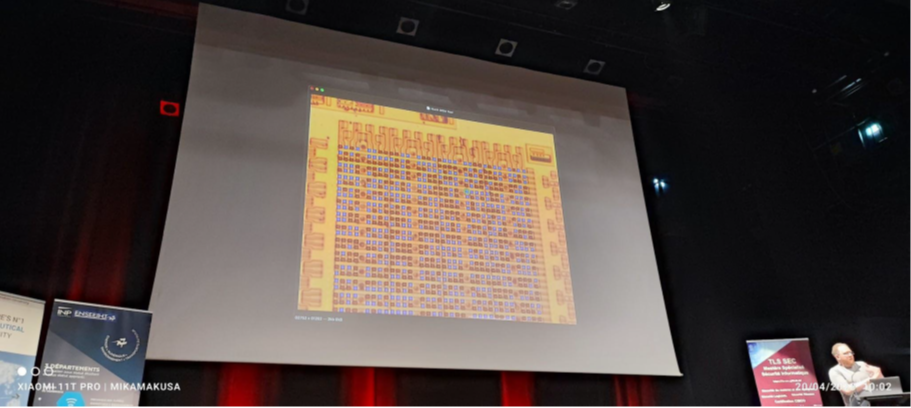

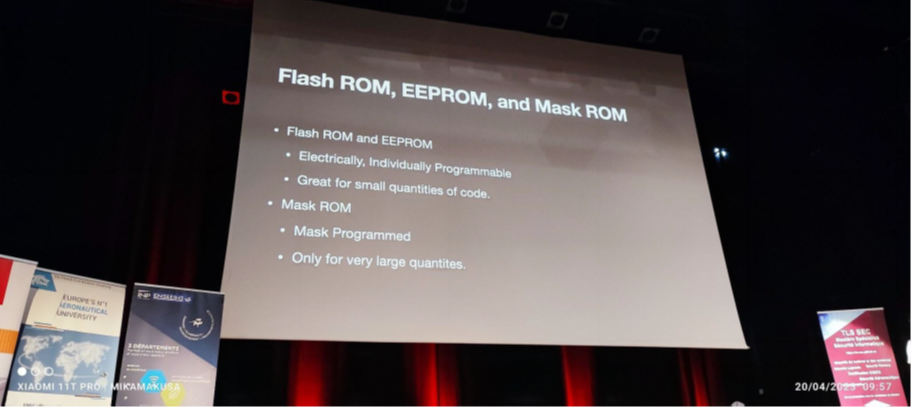

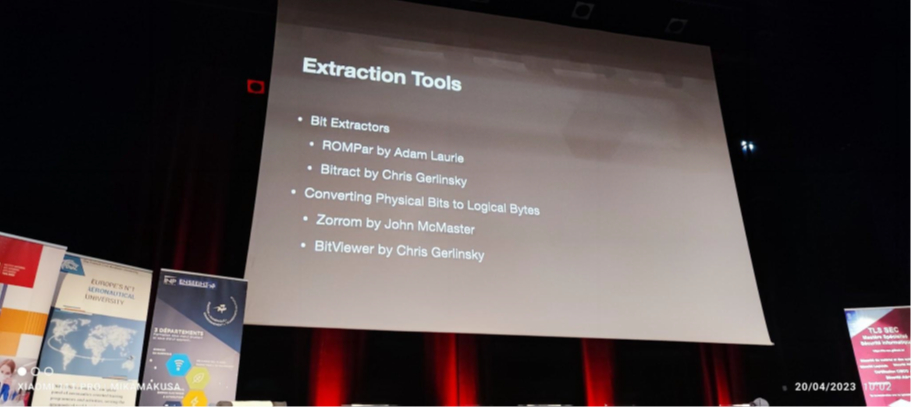

Mask roms and masks of abstraction

Histoire de mettre un peu d’ambiance tôt le matin, Travis Goodspeed, rétro-ingénieur de l’est du Tennessee, nous a expliqué sa recette pour prendre des micropuces en photo, en extraire les bit physiques et les convertir en octets…le tout à l’aide de divers acides (fluorhydrique, nitrique, peroxynitrique, sulfurique) d’un microscope et des logiciels adéquats.

Évidemment à ne pas reproduire, cette technique de rétro-ingénierie physique est peut-être la meilleure façon de comprendre les nouvelles technologies aux plus bas niveaux d’abstraction…tout comme les cartouches de vieux jeux vidéo.

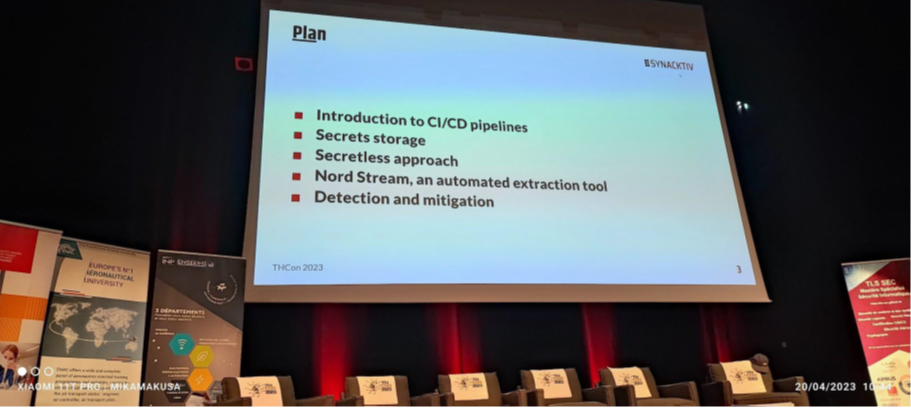

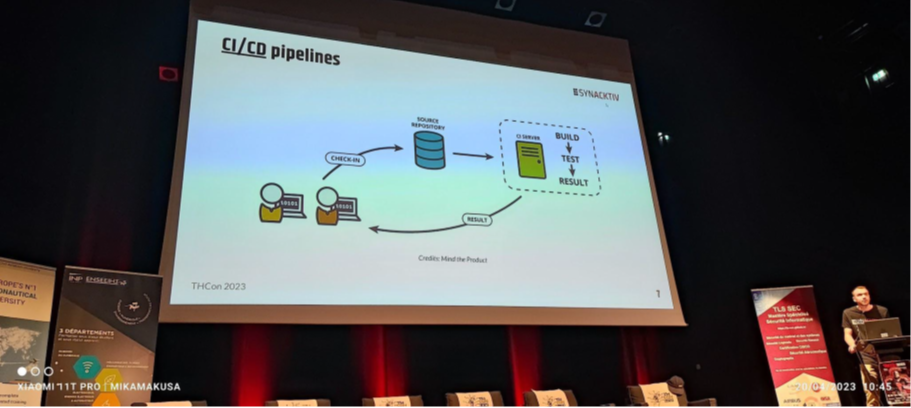

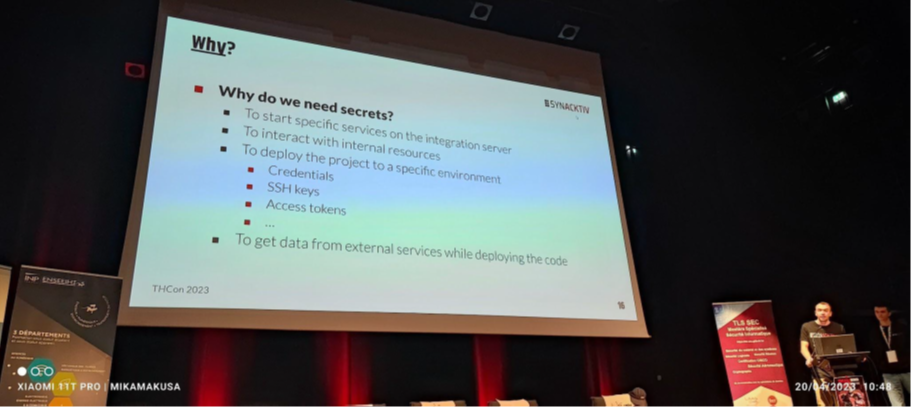

Automating the extraction of secrets stored inside CI/CD

Théo Louis-Tisserand et Hugo Vincent ont rappelé l’importance de bien sécuriser les informations sensibles telles que les identifiants et mots de passe lors de l’utilisation d’outils de CI/CD en le démontrant à travers des exemples concrets. Une approche ludique qui illustre parfaitement les risques.

Les informations en question transitent dans les pipelines d’intégration/déploiements de manière extrêmement peu sécurisée et leur extraction en devient très simple. À ce titre, ils ont également développé un outil permettant de faciliter l'extraction de ces données.

En parallèle, ils ont souligné l’importance d’utiliser des tokens dans le but de sécuriser au maximum les échanges entre applications et d’éviter d’injecter les mots de passe dans le code applicatif.

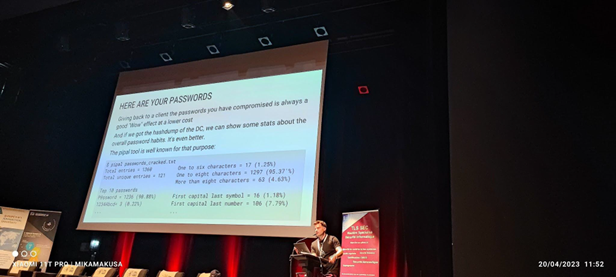

Hash cracking : automation driven by laziness, 10 years after

Ou comment à l’aide d’un outil codé par lui-même, David Soria nous a présenté les différents types de mots de passe, du plus simple au plus complexe, qu’ils soient prédictibles ou non, craquable facilement ou à l’aide de techniques ou d’outils d’un niveau assez élevé… Il en est arrivé à coder son propre outil intégrant et combinant à peu près toutes les stratégies de mot de passe afin de percer, à la volée, un grand nombre de secrets. Une démonstration assez impressionnante !

Depuis il met cet outil et ses compétences au service des entreprises désireuses de connaître les vulnérabilités de leur système d’information.

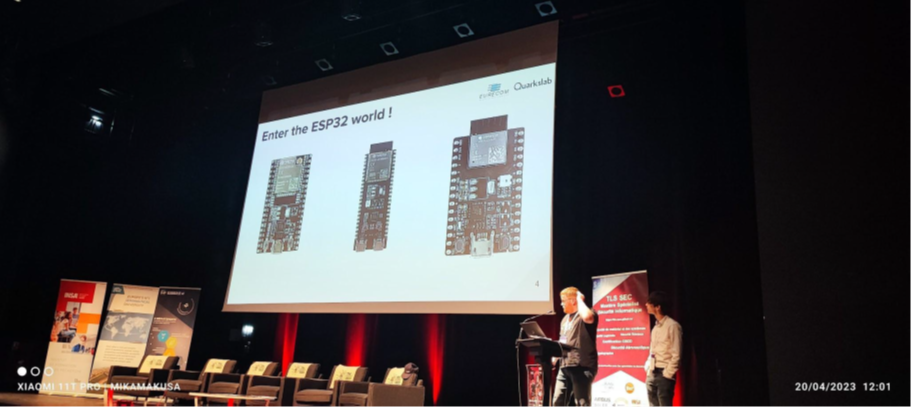

Weaponinzing ESP32 RF Stacks

En découvrant l’ESP32, une série de microcontrôleurs de type SoC, intégrant la gestion du Bluetooth et du Wifi, Romain Cayre et Damien Cauquil se sont également demandés jusqu'où il était possible d’aller avec.

Par exemple espionner/renifler les communications Bluetooth, faire supporter d’autres protocoles que ceux prévus à l’origine par le matériel, en faire un outil de hacking…ou plein d’autres choses « un peu exotiques. »

Après leur intervention, la réponse semble être positive : entre de « bonnes mains » ce type de contrôleur est capable de tout !

Hammerscope : Observing dram power consumption using rowhammer

Venu tout droit des labos d’Intel, le duo israélien Yaakov Cohen et Arie Haenel nous ont présenté Hammerscope, une technique permettant de mesurer la consommation d’énergie des modules de RAM grâce à Rowhammer.

Pour rappel, Rowhammer est une vulnérabilité matérielle affectant une grande partie des systèmes modernes. À haut niveau et en effectuant certains schémas d’accès à la mémoire, un attaquant peut y insérer des bits sans même les écrire.

Plus d’informations sont disponible ici : https://angelosk.github.io/Papers/2022/hammerscope.pdf

Why there is more to today’s attacks against online games than meets the eye

L'une des conférences les moins techniques de cette édition mais toutefois très intéressante avec Marc Dacier qui revient sur les deux principales techniques de triche dans les jeux vidéos en ligne. Il nous a expliqué pourquoi elles sont relativement faciles à mettre en oeuvre et difficile à contrer aussi bien pour les joueurs que pour les opérateurs de ces mêmes jeux…

Software defined vehicle security-challenges, risks and rewards

Fort de son expérience chez Renault autour des modèles de véhicules électriques, dans lesquels l’informatique et le Cloud ont évolué jusqu’à prendre une place de plus en plus important, Redouane Soum revient sur l’émergence du Software Defined Véhicule et comment cette évolution s’accompagne également de potentiels risques liés à la cybersécurité relative à des véhicules de plus en plus connectés et, par conséquent, à la sécurité de leurs utilisateurs.

Mickaël Dangleterre

Architecte DevOps